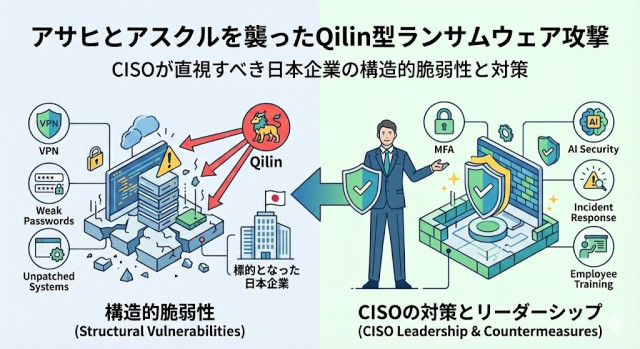

🚨 アサヒとアスクルを襲ったQilin型ランサムウェア攻撃:CISOが直視すべき日本企業の構造的脆弱性と対策

📌 Point(結論・要点)

2025年9月から10月にかけて、アサヒグループホールディングスとアスクルが相次いでランサムウェア攻撃の被害に遭いました。攻撃グループ「Qilin」によるランサムウェア感染は、ダークウェブで購入した流出IDとパスワードをVPN機器に入力し、内部侵入に成功しました。

これは高度な攻撃ではなく、VPN単要素認証・権限管理の脆弱性・オンプレミス中心のシステム構造という三つの構造的な欠陥が複合した結果です。発生から2ヶ月経過した現在でも完全復旧に至らない両社の事例から、日本企業が「攻撃を防ぐ」ことではなく「侵入後の被害を最小化する設計強化」を軽視していることが鮮明になります。

⚠️ 重要: 本記事では、CISO視点でこの攻撃の本質を解析し、実行可能な対策を解説します。同じ地獄に堕ちないため、今すぐ対策強化を始めましょう。

🔍 Reason(理由・根拠)

💡 ランサムウェア対策の本質:攻撃の巧妙さではなく基盤設計強化

CISOとしてのインシデント対応経験から確言できるのは、ランサムウェア復旧期間の長さは攻撃の巧妙さに比例しないということです。警察庁の「2025年上半期国内サイバー犯罪レポート」によれば、国内企業のランサムウェア被害は116件に上り、侵入経路の大多数はVPN機器およびリモートデスクトップです。

一度内部に侵入されたら何が起きるかが復旧期間を決定づけるのです。ランサムウェアの脅威から企業を保護するには、攻撃検知と侵入防止だけでなく、感染後の対応力強化が不可欠です。セキュリティ体制の強化が決定的です。

🔒 三つの構造的脆弱性が復旧を阻害する

アサヒとアスクルの復旧が極端に長期化した根本原因は、攻撃技術ではなく、事前の基盤設計強化にあります。Qilinの攻撃メカニズムはシンプルです。ダークウェブで購入した流出ID・パスワードをVPN管理画面に入力し、多要素認証が無ければそのまま侵入成功。その後、Windows標準コマンド(PowerShellやBITS)を使ってドメインコントローラーまで到達し、管理者権限を奪取します。

このプロセスは、一般的なアンチウイルスで検出されにくい「Living off the Land攻撃(LotL)」と呼ばれる手口です。ランサムウェアが身代金要求を伴う場合、被害企業はシステムの暗号化とデータの窃取に対応する必要があります。セキュリティ対策強化が必須です。

❌ 第一の脆弱性:VPN単要素認証による侵入経路

多くの日本企業のVPN機器は、ユーザーIDとパスワードの二要素による認証に依存しており、多要素認証(MFA)が未導入のままです。ダークウェブでは、企業のVPN認証情報が1件あたり数ドル~数百ドルで売却されており、Qilinはこのような流出ID・パスワードを購入して侵入を試みます。

防止策がなければ、攻撃者にとって侵入難度は「ログイン画面にIDとパスワードを入力するだけ」という程度です。セキュリティ対策として、VPN装置に対する継続的な監視と不正アクセスの即座な検知が必要です。セキュリティ体制強化により、フィッシングメール経由での認証情報入手も防止する必要があります。

メール検知の強化が極めて重要です。この脆弱性を放置することは、ランサムウェアの手口に対する防御不備を意味します。侵入検知とセキュリティ対応強化が決定的に重要です。

❌ 第二の脆弱性:権限管理の未整備がドメイン全体の乗っ取りを招く

一度内部に侵入されたら、被害拡大速度は社内ネットワーク設計の強化方式で決まります。IPAの調査によると、国内大企業の48%が「管理者権限と一般権限が混在したネットワーク」を抱えており、Tierモデルによる権限分離強化がなされていません。

つまり、一台侵入されるとドメイン全体が支配される「フラット構造」が常態化しているのです。アサヒは全世界の生産・物流に影響が波及し、アスクルはEC主要機能が一挙に停止したのは、この構造的な欠陥強化の不足が存在したからこそです。ランサムウェア感染後の対応として、権限管理の脆弱性が、被害の拡大に直結しています。セキュリティ体制強化が決定的です。

💡 Tierモデルとは: ドメインコントローラーと一般ユーザーマシン、個人用PCなどを階層的に分離し、管理者権限を必要に応じてのみ付与する設計強化です。これにより、一般ユーザーのマシンが侵害されても、ドメイン全体の管理権限までは到達できなくなります。

ファイアウォール等のセキュリティ機器だけでは対応不十分であり、内部ネットワーク構造そのものの強化改善が必須です。権限の分離と管理強化は、ランサムウェアの横展開を防ぐ最重要対策です。システムセキュリティの強化が急務です。

❌ 第三の脆弱性:オンプレミス中心のシステム構造による復旧遅延

復旧の長期化を招く第三の要因がオンプレミス中心のシステム構造強化です。クラウドサービスであればスナップショット復元により数時間で復旧できますが、オンプレ環境はバックアップ取得タイミングが月1回〜週1回に限定されることがほとんどです。

日経調査では、ランサムウェア被害を受けた大企業の34%が「完全復旧に3ヶ月以上かかった」と報告しており、アサヒHDは発行から2ヶ月を超えても主要システムの完全復旧に至っていません。これは、感染によるデータ破損が全社ネットワークに拡散した後、暗号化ファイルの復元に時間がかかり、「どこまで被害が及んだのか」を把握することすら困難になるためです。

バックアップ戦略強化の設計と、定期的な復旧訓練が企業のセキュリティ対策強化として極めて重要です。データ保護強化が決定的です。

📊 Example(具体例・事例)

🏢 アサヒグループホールディングス(2025年9月下旬〜現在):大規模企業の被害事例

9月29日、アサヒグループHDはシステム障害を公表しました。初期段階では「詳細は調査中」との発表でしたが、その後の開示で「ランサムウェアによる攻撃」と判明。10月8日には、ランサムウェアグループ「Qilin」がダークウェブ上で犯行声明を公開し、「財務情報・事業計画書・従業員個人情報など27GB以上のデータを窃取し盗んだ」と主張しました。

ランサムウェアによる身代金要求が同時に行われた可能性があります。暗号化ファイルの脅威と被害対応強化の欠陥が、企業全体を揺るがしました。

📅 1ヶ月経過後の状況:

攻撃発生から約1ヶ月が経過した10月末時点で、アサヒは「システム復旧時期は不明」という発表をせざるを得ない状況に陥りました。これが何を意味するかというと、被害範囲が想定以上に広がっており、「どのシステムがどこまで侵害されたのか」を把握できていない可能性があるということです。

具体的な侵入経路の特定が大幅に遅れることで、追加的なセキュリティリスク強化が継続しています。特にメール経由でのフィッシング詐欺による認証情報盗難の追加リスクも懸念されています。メール検知の強化が必須であり、メール対応体制強化も急務です。感染対応と検知体制の強化が必須です。

複合的な被害の全容:

- 国内グループ各社の受注・出荷業務の停止

- コールセンター業務の停止

- 新商品発売の延期(10月予定分から12月期決算発表の延期まで)

- 全世界の生産・物流に及ぶシステム障害

特に製造・物流系の基幹システムはオンプレミス中心で運用されており、クラウド側に安全なバックアップが存在しなかったと考えられます。暗号化ファイルによる被害と対応強化の不足が明白です。侵入防止強化とセキュリティ体制の強化が決定的に不足していたのです。

⚠️ 悪循環のプロセス:

ランサムウェアによる暗号化実行 → オンプレ環境のため古いバックアップからしか復元できない → 復元中に再感染のリスク継続 → 感染経路の完全な特定まで復旧を進められない → 侵入検知体制の強化が不十分 → 対応プロセスの強化が必須 → セキュリティ強化不足が明白 → 結果として数ヶ月単位の停止状態が続く

CISOの立場から見ると、この長期化の根本原因は「被害を封じ込める設計強化がなかった」という点にあります。侵入防止体制の強化が決定的に不足していました。ランサムウェアの脅威に対する組織的な対応力強化の不足が、経営危機に直結しました。

2025年11月26日の現在でも、アサヒのシステムはいまだ完全復旧に至っていないという報告があり、サプライチェーン全体への影響が継続しています。同社の経営層やIT部門は、この長期復旧によって、顧客信頼の低下、従業員への給与・ボーナス支払い遅延、取引先との契約違反賠償など、多岐にわたる経営危機に直面しています。

これはまさに「予防的セキュリティ投資強化の欠如がもたらす後付的な経営危機」の典型的事例です。セキュリティ対策強化に対する事前投資の重要性が、ここまで明確に示された例は稀です。

🏢 アスクル(2025年10月19日〜現在):物流業界への波及事例

10月19日、アスクルはランサムウェアによるシステム障害を公表。ECサイト「ASKUL」と「LOHACO」の受注・出荷業務がほぼ全停止しました。物流管理システム「ASKUL LOGIST」も機能不全となり、同社の3PLサービスを利用する取引先およびその顧客にまで波及しました。

ランサムウェアによる暗号化の脅威と対応強化の欠陥が、ビジネスパートナーへと広がっています。業務機能の停止と検知体制強化の不備が、グループ全体の事業継続に影響を与えています。侵入防止強化と対応能力の強化が急務です。

⚠️ 流出した情報:

- 顧客名・連絡先

- 配送先住所・電話番号

- 注文商品情報

B2B・B2C双方に深刻なデータ窃取漏洩が発生しています。個人情報漏洩による対応強化と被害管理の課題が、企業全体を襲いました。

アスクルは物流業界の中核企業であるため、被害はアスクルだけに止まりません。アスクルと取引を持つ中小企業やそれらの顧客も、情報漏洩のリスクに巻き込まれました。これは、大企業のセキュリティ体制強化不備がサプライチェーン全体を脅かす「システミックリスク」そのものです。

💰 経済的打撃の実態:

アスクルの場合、特に注目すべき点は、ECビジネス停止による即座の売上喪失です。物流業界向けのB2B販売と一般消費者向けのB2C販売の双方が停止したため、日々の運営資金が絶たれました。

この現象から学ぶべきは、ランサムウェア被害による経済的打撃は「システム復旧までの数日~数週間の停止損失」に留まらないということです。復旧後も顧客の信頼回復に数ヶ月を要し、その間の売上減少が続くため、実質的なビジネス影響は半年~1年に及ぶ可能性があります。

🔍 両社の共通する構造的問題:被害把握の困難と初動対応の遅れ強化

両社の公式発表から読み取れるのは、「具体的な侵入経路がいまだ特定されていない」という点です。これは通常、セキュリティ企業に調査依頼した場合、数週間で「VPN装置の脆弱性により侵入」「フィッシングメールで認証情報を盗まれた」といった具体的な原因が判明するはずです。

しかし、これが判明していないということは、被害が想定以上に広がっており、「被害全体の把握がまだできていない」状態を示唆します。ランサムウェアの侵入経路を特定できないことは、再感染リスクが継続していることを意味します。

被害把握に時間がかかる企業の共通点:

- ドメインコントローラーを侵害され、全体的な権限構造が一気に乗っ取られた

- オンプレ環境が大きく、バックアップとの整合性確認に時間がかかった

- 初動30分の対応プロトコルが不完全だったため、ログ証拠が部分的に失われた

これらの問題は、事前の準備強化不足から発生します。例えば、初動30分のプロトコルがないと、感染端末の即座な隔離が行われず、侵入者がネットワーク内で自由に活動する時間が長くなります。その結果、被害範囲が急速に拡大し、後からその全体像を把握することが困難になるという悪循環が生まれます。

ランサムウェア感染による脅威の広がりは、初動対応の強化不足に直結しています。検知強化と対応能力の強化が極めて重要です。対応体制強化がセキュリティ対策の本質です。

💡 重要な教訓:

アサヒとアスクルは、日本有数の大企業であり、セキュリティ投資も相応に行われていたはずです。それでもこのような長期化に陥ったのは、「投資の方向性が間違っていた」という可能性が高いのです。つまり、攻撃を防ぐための技術に投資することはできても、「侵入後に被害を最小化する設計強化」に投資することができていなかったのではないでしょうか。

多くの日本企業は、ファイアウォール・エンドポイント保護・メールセキュリティなど、「外堀を厚くする」タイプの投資に資金を集中させます。しかし、攻撃者はこれらの防衛線をいずれ突破します。その時点での組織の対応力強化が、被害規模を決定するのです。

🛡️ ランサムウェア対策:CISO視点による実装ガイド

ダークウェブで購入した認証情報による侵入は、多要素認証(MFA)の導入で9割以上防ぐことができます。具体的には、タイムベースの一回限りのパスコード(TOTP)、ハードウェアセキュリティキー(YubikeyなどのFIDO2準拠機器)、または認可アプリケーション経由の多要素認証を、全VPNユーザーに対して必須化します。

同時にメールセキュリティ体制の強化により、フィッシングメール検知能力を大幅に強化し、ユーザーのメール送信チェック体制も強化します。初期導入コストは低く、導入3ヶ月以内に効果を実感できます。セキュリティ対策強化として、この投資は即座に効果を生み出します。

ドメインコントローラーの管理者権限を、一般ユーザー権限と物理的に分離し、厳密に管理強化します。Tier 0(ドメイン管理権限)、Tier 1(サーバー管理権限)、Tier 2(一般ユーザー権限)の三階層を設け、各階層のアカウントが他の階層にアクセスできないよう制限強化します。

これにより、侵害されたユーザーマシンからドメイン全体への横展開を防ぎます。ランサムウェア対策として、権限構造強化の設計は組織内の脆弱性を根本的に低減させます。システムセキュリティ強化が決定的です。

データの保護と復旧を実現するため、以下の三つのバックアップ戦略強化を実装し、厳密に管理・強化します。

- オンサイトバックアップ: RPO(目標復旧時点)が数時間程度となる日次バックアップ体制強化

- オフサイトバックアップ: 地理的に分散した別拠点への日次コピー強化

- 不変バックアップ(WORM): ランサムウェアで暗号化・削除されない、読み取り専用の長期保存バックアップ強化

特に重要なのは、WORM形式のバックアップであり、これにより攻撃者の身代金要求に応じずに復旧できる可能性が高まります。定期的な復旧訓練強化(月1回以上)を実施し、実際の復旧にかかる時間とプロセスを把握しておくことが重要です。

ランサムウェア感染を検知した場合、以下のプロセスを30分以内に完了する組織体制を構築し、徹底的に強化・管理します。

- 感染端末の即座なネットワーク遮断強化(インターネット・社内ネットワークの両方)

- ログの保全と暗号化されたストレージへの保存強化

- 外部セキュリティ専門家(フォレンジック企業)への連絡強化

- 経営層および法務部門への報告と初動判断強化

- 社員への啓発メール送信強化(ブルートフォース攻撃やメール送信の準備)

このプロセスを事前に決定し、全社員が理解する体制を作ることで、被害の「見える化」と拡大防止を同時に実現できます。初動対応強化の質が、その後の復旧期間を大きく左右します。

オンプレミス中心からクラウド+ゼロトラスト型アーキテクチャへの移行強化を推進し、継続的に管理・強化します。ゼロトラスト戦略では、VPN装置という「単一障害点」を廃止し、アプリケーション単位での認証・認可に移行強化します。

具体的には、マイクロソフトのZero Trust Architectureなどの業界標準フレームワークを参考に、段階的な移行計画強化を立案します。長期的なセキュリティ対策として、このアーキテクチャ強化戦略は企業の脆弱性を根本的に低減させ、継続的な強化が可能になります。

📝 Point(結論の再確認)

アサヒとアスクルのランサムウェア事件から、すべてのCIOと経営層が学ぶべき教訓は一つです。攻撃を防ぐことは技術では不可能であり、侵入後の被害拡大を最小化することだけが企業の防衛線になるということです。

具体的には、VPN・権限管理・ネットワーク分離・初動対応プロセス・バックアップ戦略の五つの領域で、「侵入前提の設計強化」を施す必要があります。これなしに、いくらセキュリティソフトウェアに投資しても、テクノロジーの進化に追いつくことはできません。

⚠️ あなたの企業は、今この瞬間に、アサヒとアスクルと同じ危機に直面している可能性があります。

対策強化なしに経営を続ければ、数ヶ月単位の事業停止と、信用失墜による経営危機に直結するでしょう。

本記事で解説した五段階対策強化は、セキュリティ予算が限定される環境でも段階的に実装可能です。最初は多要素認証の導入からスタートし、段階的に権限管理・バックアップ戦略・初動プロトコル強化へと進めることをお勧めします。

経営判断が必要な大型投資については、アサヒとアスクルのような大規模被害事例を根拠に、説得力を持って経営層に報告できるようになります。ランサムウェアの脅威が継続する中で、対策強化なしの経営判断は極めて危険です。

🚀 今すぐ対策強化を始めましょう。

_________________________________

ビーズクリエイトでは、新たな仲間も募集しております!

会社のことが知りたい方は会社説明会等を開催しておりますので、お気軽にご参加ください!

会社説明会の日程は、リクルートサイトの“お知らせ”よりご確認ください。